|

Разделы

Сейчас обсуждают

|

Хакеры публично продемонстрировали взлом аппаратных крипто кошельков Trezor и Ledger

28 дек 2018 16:36:37

Крипто кошельки

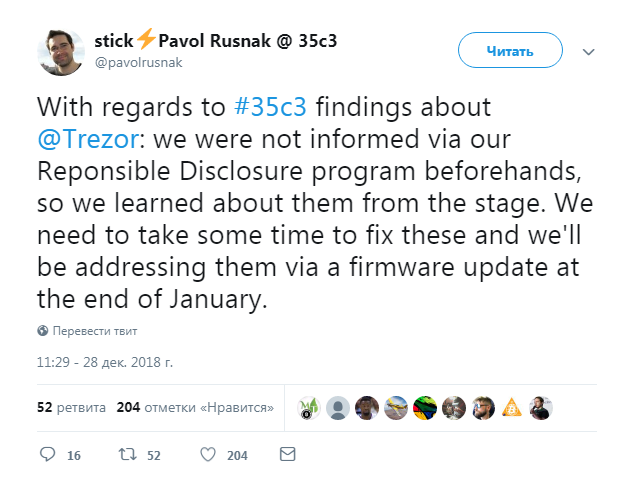

27 декабря было опубликовано видео, в котором команда хакеров показывает, как им удалось взломать Trezor One,  Хакеры публично продемонстрировали взлом аппаратных крипто кошельков Trezor и Ledger Группа хакерского проекта «Wallet.fail» состоит из разработчика Дмитрия Недоспасова, разработчика программного обеспечения Томаса Рота и исследователя вопросов безопасности Джоша Датко. Во время конференции команда хакеров объявила, что им удалось извлечь приватный ключ из аппаратного кошелька Trezor One после корректировки заводской прошивки. Однако они отметили, что ошибка срабатывает только в том случае, если пользователь не установил ключевую фразу. Технический директор SatoshiLabs Павол Руснак уже дал свой комментарий в Twitter, что команда Trezor устранит обнаруженные уязвимости с помощью обновления прошивки в конце января:  Кроме того, та же группа хакеров заявила, что им удалось установить любую прошивку на Ledger Nano S. Хотя команда использовала эту уязвимость всего лишь для того, чтобы поиграть на устройстве в «Змейку», один из хакеров заявил: Мы можем отправить вредоносные транзакции на ST31 [защищенный чип] и даже сами подтвердить ее [с помощью программного обеспечения], мы даже можем показать на экране другую транзакцию [не ту, которая фактически отправляется]. Команда также продемонстрировала, как обнаружила уязвимость в Ledger Blue - самом дорогом аппаратном кошельке, производимом компанией. Хакеры пояснили, что сигналы передаются на экран таким образом, что они образуют радиоволны. Когда к устройству подключен USB-кабель, вышеупомянутые просочившиеся сигналы становятся достаточно сильными, чтобы, по мнению исследователей, их можно было легко принимать с нескольких метров. Используя программное обеспечение искусственного интеллекта (AI), команда хакеров смогла получить пин-код устройства из этого радиосигнала. Хотите зарабатывать на крипте? Подписывайтесь на наши Telegram каналы! 0 комментов7 333 просмотра Читайте также

Комментарии

Только зарегистрированные пользователи могут писать комментарии. Авторизуйтесь, пожалуйста, или зарегистрируйтесь. |

Наши сигналы -41% Октябрь 2025 2 Сделки 0% Профит 41% Стопы -32% Март 2025 2 Сделки 0% Профит 32% Стопы -8% Февраль 2025 2 Сделки 0% Профит 8% Стопы Последние сделки

Подписывайтесь

|

О сайте

Технология блокчейн с каждым днем все больше проникает в нашу жизнь. Биткоины и альткоины прочно обосновались в кошельках интересующихся криптовалютой.

Блог BitStat.Top помогает следить за происходящим на крипторынке. Новости криптовалют, курсы обмена и аналитика, обзоры готовящихся ICO, проникновение блокчейн-технологии в новые отрасли. Вам нужно постоянно следить за всем этим, чтобы грамотно пристроить собственные инвестиции.

Цель блога – дать максимум подобной информации о биткоине и перспективных альткоинах, помочь заработать на них. Мы даем собственные уникальные прогнозы и сигналы для покупки криптовалют. С нами заработать может каждый!

Обратная связь

© BitStat 2017-2025

Trezor предупреждает о наличии на рынке скомпрометированных копий аппаратного кошелька

Trezor предупреждает о наличии на рынке скомпрометированных копий аппаратного кошелька Поддельное приложение Trezor в App Store украло криптовалюты на $1,6 млн

Поддельное приложение Trezor в App Store украло криптовалюты на $1,6 млн 1495$ за аппаратный кошелек: Trezor представил самый дорогой продукт на рынке

1495$ за аппаратный кошелек: Trezor представил самый дорогой продукт на рынке Выбираем лучший кошелек для криптовалюты, где хранить свою крипту

Выбираем лучший кошелек для криптовалюты, где хранить свою крипту Взлом аккаунта команды Vertcoin

Взлом аккаунта команды Vertcoin